Gli attacchi DDoS sono tra le minacce informatiche più pericolose. Ma cosa sono esattamente e qual è il funzionamento alla base?

Ecco tutto quello che dovresti sapere su un attacco DDoS: dalla spiegazione semplice ai dettagli sui diversi tipi di attacchi e su come sia possibile difendersi.

Iniziamo dal significato della parola DDoS.

Table of Contents

Cos’è un attacco DDoS

Gli attacchi DDoS sono del tipo Distrubuted Denial-of-Service che potremmo tradurre letteralmente come attacco distribuito di negazione del servizio.

Cosa vuol dire?

Nella pratica un attacco DoS avviene quando l’attaccante, hacker, causa un’interruzione del servizio. Quando l’attacco è di tipo distributed (DDoS e non DoS), vuol dire che vengono utilizzate diverse fonti per portare a termine l’attacco.

Quando sentiamo frasi come dossare il server o subire attacchi DDoS siamo davanti a una situazione in cui il sistema informatico, per esempio un server, sta ricevendo talmente tanto traffico o richieste da non poterle gestire.

Il risultato è che spesso la macchina smette di funzionare e il sito (o i siti) ospitati non sono più raggiungibili.

Abbiamo fatto un esempio pratico nel caso di un sito web. Tieni comunque presente che anche altri sistemi, per esempio i server di posta elettronica, possono subire attacchi di questo tipo.

Entriamo nel dettaglio su come funzionano gli attacchi DDoS per capire la differenza con altri tipi di attacchi.

Come funziona un attacco DDoS

A differenza di un attacco DoS, gli attacchi DDoS sono più pericolosi perché difficili da contrastare.

Per capire cosa succede esattamente durante un attacco DDoS partiamo da un esempio semplificato.

Immagina un centro di logistica che riceve e smista delle merci. In una situazione normale i pacchi arrivano con il corriere, gli addetti smistano le merci e le redistribuiscono.

Se il centro di logistica iniziasse a ricevere centinaia di pacchi trasportati da centinaia di corrieri diversi, gli addetti in numero limitato, non riuscirebbero più a gestire lo smistamento e l’intera catena si interromperebbe.

Ora immagina che le merci siano i visitatori del sito, ogni visitatore invia delle richieste al server comportando l’utilizzo di risorse.

Finché si tratta di visitatori reali e in un numero ragionevole, il server gestisce le richieste distribuendo le sue risorse, così come il centro di logistica gestisce le merci grazie agli addetti.

Quando c’è un attacco DDoS, però, vengono inviate richieste da diverse fonti: centinaia o migliaia di visitatori fittizi inviano altrettante richieste al server.

Visto che tutte le risorse della macchina sono state saturate, il server non riesce più a elaborare nessuna richiesta. La stessa cosa che succedeva nell’esempio del centro, in cui gli addetti non riuscivano più a ricevere e smistare l’enorme quantità di merce.

Ora che abbiamo visto come funziona a grandi linee questo tipo di attacco, entriamo un po’ più nel tecnico.

Perché si parla di attacchi DDoS e botnet?

Come fa l’attaccante a inviare le richieste da più fonti? Sfruttando quella che viene chiamata botnet o rete zombie.

L’hacker costituisce una vera e propria rete fatta di computer e sistemi informatici di cui ha preso il controllo. Ogni macchina che fa parte di questa rete è chiamata bot o anche zombie, proprio perché agisce a sua insaputa.

È l’hacker, infatti, a controllare tutti i bot della rete e per farlo ha infettato le diverse macchine con malware così da prenderne il controllo. In genere il sistema consiste nell’aprire delle backdoor attraverso cui poter controllare in remoto altri computer.

Questa strategia permette a chi ha sferrato l’attacco di restare dietro le quinte ed è, quindi, più difficile che l’attaccante possa essere rintracciato.

L’obiettivo finale è sfruttare i bot per inviare un numero esorbitante di richieste verso un server o un computer e causarne il malfunzionamento. Il risultato è che la macchina vittima dell’attacco subirà un rallentamento perché sarà più difficile riuscire a rispondere a tutte le richieste e talvolta alcune richieste non verranno proprio elaborate.

DDoS vs brute force: che differenza c’è?

Abbiamo chiarito cosa cambia tra DoS vs DDoS.

Nel caso dei DoS, l’attacco viene sferrato da una sola fonte. Negli attacchi distribuiti, DDoS, si utilizzano più macchine per creare una vera e propria rete e bersagliare il sistema vittima.

Qual è invece la differenza tra brute force e attacchi DDoS?

Un altro attacco informatico tra i più comuni è quello chiamato brute force. Questa minaccia utilizza un meccanismo completamente diverso per violare i sistemi.

Gli attacchi brute force si basano su tentativi di intrusione in un sistema protetto da password. Il meccanismo che viene usato è quello di provare diverse password, partendo da quelle più comuni, fino a riuscire a trovare la combinazione corretta che garantisca l’accesso.

I CMS come WordPress possono essere vittima di questi attacchi. Per fortuna ci sono dei sistemi per impedire queste intrusioni. I siti ospitati su SupportHost possono contare di un sistema di regole proprietarie anti brute force che proteggono dagli accessi indesiderati.

Cosa comporta un attacco DDoS?

Come dicevamo, quando si verifica un attacco distribuito la difficoltà maggiore sta nel distinguere il traffico “normale” e quindi quello generato dagli utenti reali, da quello “illegittimo” vale a dire proveniente dai bot controllati dall’hacker.

Proprio per questa ragione non si riesce ad arginare l’attacco.

Ma quali sono i motivi che portano a questo genere di attacchi informatici?

- In alcuni casi può succedere che l’hacker metta in atto una vera e propria estorsione richiedendo un pagamento con la promessa di interrompere l’attacco.

- Altre volte gli attacchi DDoS vengono direzionati verso determinati enti o verso alcuni paesi, per esempio per motivi politici.

- La motivazione può anche essere dovuta a voler creare un danno economico a un’azienda concorrente.

È importante sapere che gli attacchi non sono temporanei e quelli di ampia portata possono durare giorni, settimane e in alcuni casi anche periodi più lunghi.

Questi attacchi possono, quindi, avere conseguenze importanti per l’azienda che ne è vittima:

- se i disservizi riguardano un sito web, ci sarà un danno di immagine perché il sito sarà irraggiungibile;

- nel caso in cui il problema persista a lungo e si estenda anche ai clienti dell’azienda, ci saranno perdite economiche.

Inoltre, è bene considerare che gli attacchi DDoS possono aprire la strada a intrusioni da parte degli hacker che sfruttano le backdoor create dall’attacco.

Se il tuo sito è stato bersaglio di un attacco, oltre a ripristinarne la funzionalità, dovresti assicurarti di rimetterlo in sicurezza. Controlla la nostra guida su come migliorare la sicurezza di WordPress per avere una buona base da cui partire.

Come proteggersi da un attacco DDoS

I rischi di un attacco informatico sono elevati: disservizi, danni alla reputazione dell’azienda e perdite economiche sono dietro l’angolo quando si cade vittima di queste minacce.

Oltre a mettere in atto misure di mitigazione quando l’attacco è in atto, la migliore arma è la prevenzione. Per riuscire a evitare gli attacchi bisogna, quindi, adottare misure di sicurezza per proteggere le infrastrutture.

Tra le tecnologie che si possono sfruttare ci sono i firewall e le reti di distribuzione dei contenuti (CDN).

I servizi come Cloudflare, ad esempio, offrono un sistema integrato di protezione anti DDoS e possono essere una soluzione ideale per i siti ad alto traffico.

Se ordini uno dei nostri piani hosting o sei già nostro cliente, potrai selezionare l’attivazione di Cloudflare dai pacchetti aggiuntivi.

Protezione anti DDoS: le soluzioni adottate da SupportHost

Offrire un servizio hosting sicuro è al primo posto tra i nostri obiettivi. Utilizziamo firewall perimetrali per proteggere i nostri server oltre a CSF (ConfigServer Firewall) presente su ogni server.

I firewall costituiscono una barriera e sono in grado di effettuare dei controlli sui pacchetti in ingresso in modo da impedire il passaggio de pacchetti non validi e quindi potenzialmente pericolosi.

Allo scopo di garantirne la sicurezza, i nostri sistemi si avvalgono di strumenti automatici in grado di riconoscere in maniera anticipata quelli che sono gli schemi di attacco più comuni.

Questo sistema di riconoscimento ci permette di bloccare gli attacchi sul nascere, prima che possano fare effetto e causare dei disservizi ai server e, come effetto a catena, anche ai siti web che vi sono ospitati.

Capacità di riconoscere i pattern di attacco e filtrare efficacemente il traffico

Come abbiamo spiegato in questo approfondimento, gli attacchi DDoS sono particolarmente efficaci perché puntano a rendere problematico il riconoscimento del traffico.

La difficoltà è data dal non riuscire a distinguere il traffico generato dagli utenti reali da quello dei bot usati per propagare l’attacco.

Attraverso un sistema di filtraggio del traffico si riesce a fare una distinzione tra quello legittimo e illegittimo, bloccando solo quest’ultimo. È in questo modo che è possibile bloccare attacchi tra cui l’UDP flood di cui parleremo quando vedremo che tipi di attacchi DDoS ci sono.

Usando dei filtri dinamici per il traffico, è possibile difendersi dagli attacchi che consistono nel sommergere di richieste il server per esempio attraverso l’invio di pacchetti non validi. Una situazione di questo tipo si verifica per esempio durante gli attacchi SYN flood che avremo modo di approfondire nei prossimi paragrafi.

Riuscire a identificare gli schemi con cui vengono eseguiti la maggior parte degli attacchi DDoS ci consente di bloccare in maniera efficace gli attacchi più comuni e prevenirli.

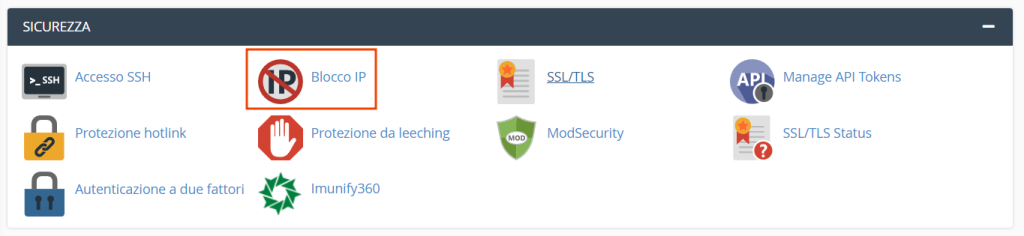

Possibilità di bloccare gli IP

Un altro strumento di difesa importante è costituito dal blocco selettivo degli indirizzi IP.

Di default il nostro firewall è configurato in modo da bloccare gli indirizzi IP di alcune nazioni in modo da prevenire l’invio di richieste non desiderate.

Inoltre, tutti i nostri piani utilizzano cPanel come pannello di controllo hosting e mettono a disposizione la funzione Blocco IP. Puoi usare questo strumento per bloccare IP singoli e intervalli di indirizzi.

Gli attacchi DDoS più grandi mai eseguiti e la situazione attuale

Negli ultimi anni ci sono stati diversi esempi di attacchi DDoS che hanno coinvolto aziende importanti.

Nel settembre 2017 l’infrastruttura di Google ha subito l’attacco DDoS più esteso con una velocità del traffico di 2,54 Tbps (terabit al secondo). La notizia dell’attacco è sta rilevata solo a distanza di anni, nel 2020, come riportato da ZDNet.

Altrettanto vasto è stato l’attacco DDoS segnalato da Amazon e mitigato tramite il servizio AWS Shield. La segnalazione era avvenuta a giugno, dopo che la minaccia era stata scatenata nel febbraio del 2020. Si tratta del secondo attacco DDoS per estensione realizzato finora ed ha raggiunto i 2,3 Tbps.

L’infausto record precedente, come condiviso nel loro report, spettava a GitHub che nel mese di febbraio 2018 ha subito un attacco con un picco di 1,3 Tbps.

Oltre a questi casi di vasti attacchi, di anno in anno il numero di minacce si diffonde e aumenta.

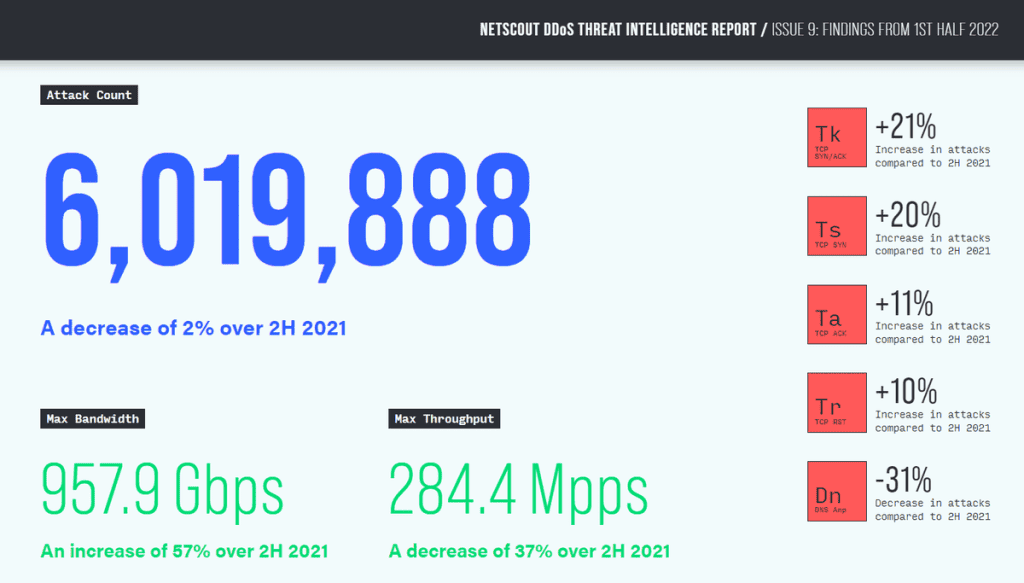

Netscout crea ogni anno dei report sull’andamento dei cybercrimini. I dati più recenti sono quelli riferiti alla prima metà del 2022 in cui sono stati riportati 6.019.888 attacchi DDoS.

I dati mostrati qui sopra provengono dal report di Netscout sulla prima metà del 2022 e sono confrontati con gli attacchi avvenuti nella seconda metà del 2021. Il numero di attacchi in questo caso è riferito a quelli che sono stati registrati a livello globale.

Quanti tipi di attacchi DDoS ci sono?

Quando si parla di DDoS in realtà ci si riferisce a diversi tipi di attacchi in base al metodo utilizzato.

Si parla di:

- attacchi DDoS volumetrici;

- attacchi ai protocolli;

- attacchi a livello delle applicazioni.

Per capire come si differenziano queste tipologie di attacco, bisogna aprire una piccola parentesi sui funzionamenti delle reti.

Cos’è il modello OSI?

Il modello OSI (Oper Systems Interconnection), detto anche ISO/OSI perché ideato dalla International Organization for Standardization (ISO) è un modello standard che stabilisce il modo in cui avvengono i collegamenti nella rete.

Questo modello serve a spiegare la struttura della rete ed è costituito da 7 livelli, per ognuno dei quali c’è un protocollo di comunicazione.

1. Livello fisico o Physical Layer: alla base della struttura c’è l’hardware e quindi le componenti “fisiche” che consentono il collegamento. Esempio: modem. Esempio di tecnologia: OTN (fibra ottica).

2: Collegamento dati o Datalink Layer: il livello successivo consente che i dati possano essere trasferiti tramite il collegamento fisico. Esempio: bridge per mettere in comunicazione due reti locali. Esempio di tecnologia: ethernet.

3: Rete o Network Layer: questo livello serve a definire il passaggio dei dati e il percorso fisico che dovranno seguire, si occupa quindi del routing conosciuto anche come instradamento della comunicazione. Esempio: router. Esempio di protocollo: IP.

4: Trasporto o Transport Layer: i dati devono essere inviati e prima dell’invio suddivisi in pacchetti vale a dire piccole porzioni che possano essere trasmesse più facilmente. Esempio di protocollo: TCP e UDP.

5: Sessione o Session Layer: a questo livello viene creata una sessione per poter mantenere la comunicazione tra diverse applicazioni. Viene anche effettuato un controllo in modo tale che la trasmissione dei pacchetti avvenga senza che ci siano errori e che possa riprendere da un checkpoint quando questi si verificano. Esempio di protocollo: SOCKS.

6: Presentazione o Presentaton Layer: è in questo livello che operano i sistemi di crittografia e compressione dei dati. I dati trasferiti devono infatti essere codificati e poi decodificati.

7: Applicazione o Application Layer: è il livello più alto e quindi quello in cui troviamo i protocolli utilizzati a diretto contatto con le applicazioni. Per esempio quando un utente vuole accedere a un terminale del server può farlo usando la connessione SSH che opera proprio a livello di applicazione.

Altri esempi di protocollo che agiscono a questo livello sono:

Ora che abbiamo spiegato a grandi linee come funzionano le comunicazioni, vediamo che tipo di attacchi DDoS possono essere eseguiti e come fanno a interferire con la trasmissione dei dati.

Attacchi DDoS volumetrici

Gli attacchi Distrubuted Denial-of-Service più frequenti e utilizzati sono quelli di tipo volumetrico. L’attacco consiste nell’inviare richieste e traffico “fittizio” per fa sì che venga saturata tutta la larghezza di banda.

Per via dell’improvviso picco di traffico, verranno bloccate le visite provenienti da utenti reali che si troveranno davanti a pagine di errore o non potranno accedere ai servizi online. Il sito o l’applicativo coinvolto risulterà irraggiungibile.

A questa categoria appartengono diversi esempi specifici come:

- UDP flood;

- DNS amplification;

- ICMP flood.

Gli attacchi UDP flood sfruttano il protocollo UDP per inviare pacchetti, in risposta il bersaglio dell’attacco dovrà inviare pacchetti per comunicare che la “destinazione non è raggiungibile” (destination unreachable). Questo esaurirà le risorse e la banda a disposizione del sistema che è sotto attacco.

Attacchi ai protocolli

Quando un attacco DDoS viene indirizzato verso un protocollo di rete si parla di attacchi ai protocolli.

Il meccanismo alla base di questi attacchi è condiviso da più casi specifici come gli attacchi SYN flood e quelli Smurf DDoS.

Capiamo come funziona un attacco SYN flood.

Durante una connessione TCP avvengono questi tre step:

- il client invia un pacchetto SYN al server;

- il server invia in risposta un pacchetto SYN-ACK al client;

- il client invia un pacchetto ACK.

Negli attacchi SYN flood, i client vengono usati per inviare i pacchetti “SYN”, mentre i pacchetti di risposta ACK non vengono mai inviati.

Questo fa sì che il server resti in attesa dei pacchetti ACK mancanti e continui a mantenere la connessione TCP aperta. Di conseguenza le risorse del server vengono saturate ed esso non riesce più a gestire le richieste reali e “legittime”.

Attacchi a livello delle applicazioni

In questi casi gli attacchi DDoS prendono di mira i sistemi che operano a livello di applicazione e vengono, infatti, definiti anche attacchi DDoS di livello 7.

Un esempio è dato dagli attacchi HTTP flood in cui vengono inviate richieste GET o POST a un server web. Si parla infatti di attacchi HTTPS GET Flood e HTTP POST Flood.

Lo scopo è quello di inviare le richieste per riuscire ad occupare tutte le risorse del server e far sì che venga interrotto il normale funzionamento.

Conclusioni

Abbiamo visto che gli attacchi DDoS possono essere estremamente pericolosi e comportare disservizi e perdite economiche.

Dopo aver esaminato il funzionamento di questo tipo di attacchi e visto come fare a difendersi, siamo entrati nel dettaglio vedendo come vengono classificati in diversi tipi e come riescano a interferire con le comunicazioni di rete provocando i malfunzionamenti.

A questo punto termini come DoS, DDoS e botnet dovrebbero suonarti più familiari. È tutto chiaro o ti è rimasto qualche dubbio? Facci sapere con un commento.

Pronto a costruire il tuo sito WordPress?

Prova il nostro servizio gratuitamente per 14 giorni. Nessun impegno, nessuna carta di credito richiesta.